Badacze Barracuda Networks, producenta rozwiązań z obszaru bezpieczeństwa IT, przeanalizowali zablokowane w styczniu 2023 roku przez systemy Barracuda e-maile phishingowe i zidentyfikowali trzy nowatorskie taktyki phishingowe: ataki wykorzystujące linki Google Translate, załączniki graficzne oraz znaki specjalne.

Choć procent ataków nowego typu jest niewielki (każdy stanowi mniej niż 1% ataków phishingowych), są one powszechne i dotyczą dziś nawet 15% organizacji. Są więc duże szanse na to, że wiele firm natknie się na jedną z takich złośliwych wiadomości jeszcze przed końcem roku.

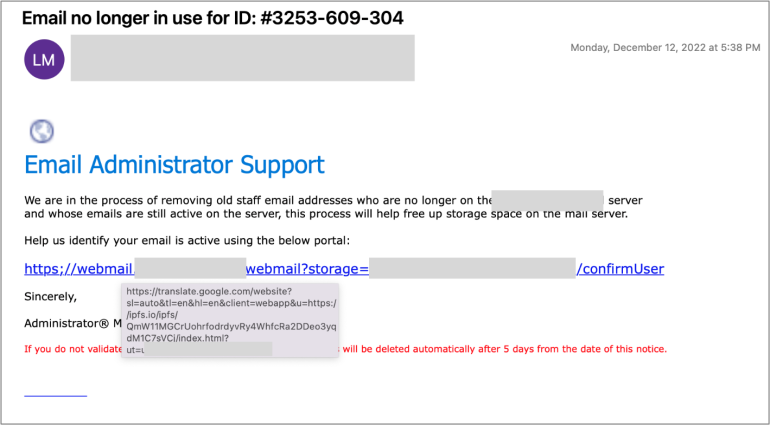

Ataki wykorzystujące linki Google Translate

Badacze Barracuda Networks obserwują rosnącą liczbę ataków e-mailowych wykorzystujących usługi Google Translate do ukrywania złośliwych adresów URL. Chociaż tylko 0,7% przeanalizowanych e-maili phishingowych zawierało takie linki, trafiły one do 13% organizacji korzystających z systemów Barracuda. Firmy otrzymują średnio około 8 takich e-maili miesięcznie.

- Atakujący używają funkcji tłumaczenia stron internetowych Google, aby wysyłać oszukańcze linki w wiadomościach e-mail. Linki te prowadzą do fałszywych stron internetowych, które próbują wyłudzić poufne informacje od odwiedzających je osób. Ten rodzaj ataku jest powszechnie określany jako "Google Translate phishing" lub po prostu "Translation-Based Phishing". Atakujący wykorzystuje jedną z funkcjonalności tego popularnego translatora, aby oszukać ofiarę i ukryć rzeczywisty złośliwy adres URL. Odbiorcy wiadomości e-mail może się natomiast wydawać, że nadawca zaprasza do odwiedzenia strony w obcym języku i stara się po prostu być pomocny – tłumaczy Michał Zalewski, inżynier w firmie Barracuda Networks.

Ataki te są trudne do wykrycia, ponieważ zawierają adresy URL wskazujące na prawdziwą stronę. Wiele technologii filtrowania poczty elektronicznej przepuszcza takie e-maile. Po kliknięciu na adresy URL użytkownicy są przenoszeni na fałszywą, ale autentycznie wyglądającą stronę internetową.

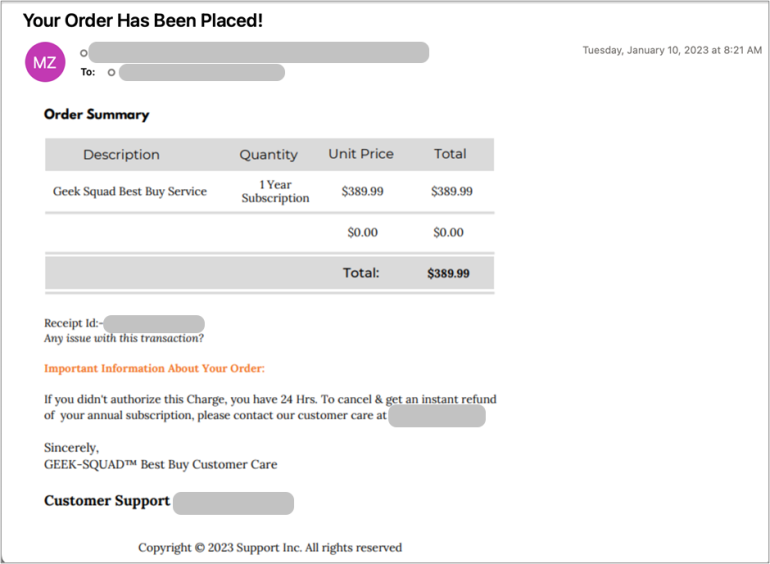

Ataki oparte na dołączaniu obrazów

Ataki wykorzystujące obrazy jako załączniki były powszechne już wcześniej, jednak teraz cyberprzestępcy zaczynają również wykorzystywać w e-mailach phishingowych same obrazy, bez żadnego tekstu. Obrazy te często zawierają link lub numer telefonu zwrotnego, który prowadzi do wyłudzenia Według analiz Barracuda Networks tego typu e-maile otrzymało w styczniu 11% organizacji. Średnio firma dostaje 2 takie wiadomości miesięcznie. Zazwyczaj zawierają one fałszywe faktury.

- Tego typu ataki stają się coraz popularniejsze, ponieważ użytkownicy są często bardziej skłonni zaufać obrazowi, zwłaszcza gdy wydaje się, że pochodzi z legalnego źródła. Ponieważ narzędzia ochrony poczty elektronicznej są dziś bardziej zaawansowane, cyberprzestępcy musieli opracować nowe taktyki, aby uniknąć wykrycia. Ataki phishingowe oparte na obrazach okazały się skuteczną techniką obchodzenia zabezpieczeń. Wykorzystanie obrazkowych ataków phishingowych znacznie wzrosło w ciągu ostatniej dekady i prawdopodobnie w przyszłości nadal będzie popularną taktyką cyberprzestępców – komentuje Michał Zalewski z Barracuda Networks.

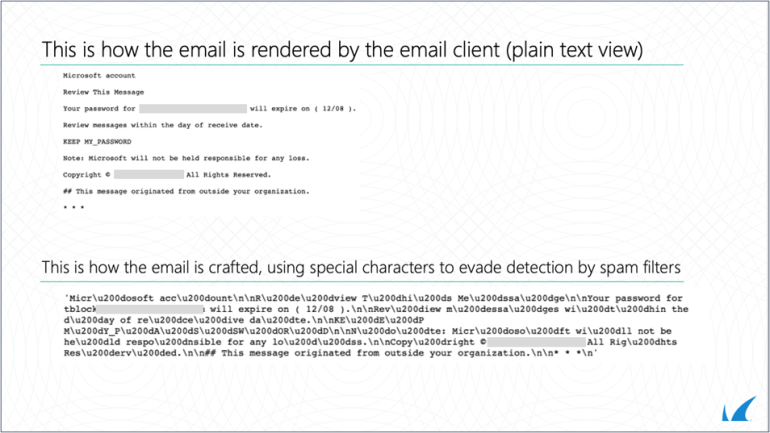

Wykorzystanie znaków specjalnych w atakach

Cyberprzestępcy często używają znaków specjalnych – znaków Unicode, interpunkcyjnych, pisma niełacińskiego lub spacji, aby stworzyć treść złudnie wyglądającą na wiarygodną. Choć tylko 0,4% ataków phishingowych wykrytych przez narzędzia Barracuda Networks wykorzystywało takie zabiegi, aż 15% badanych organizacji otrzymało e-maile phishingowe oparte na tej praktyce. Średnio organizacja dostaje około 4 podobnych wiadomości miesięcznie.

- Wykrywanie takich ataków może być bardzo trudne, ponieważ istnieją uzasadnione cele stosowania znaków specjalnych, np. w podpisach wiadomości e-mail. Rozwiązanie zabezpieczające pocztę elektroniczną, które wykorzystuje uczenie maszynowe do wykrywania oszustw i uprawnionego użycia znaków specjalnych, jest najlepszym sposobem na zapobieganie tym zagrożeniom – tłumaczy Michał Zalewski.

Cyberprzestępcy wykorzystują podobieństwa w wyglądzie różnych znaków, liter i cyfr, by zastąpić występujące w np. legalnej nazwie firmy znaki innymi. Te różnice są niewidoczne dla użytkownika odbierającego wiadomość, ale rozpoznawalne w kodzie HTML. Ten typ ataku był powszechnie stosowany w typo-squattingu, w którym atakujący rejestruje wyglądającą legalnie domenę ze specjalnymi znakami, aby oszukać odbiorców. Jednak ostatnio jest coraz szerzej stosowany w treści e-maili jako środek mający na celu oszukanie odbiorcy, aby myślał, że widzi wiadomości z legalnego źródła.

Jak chronić się przed nowymi atakami phishingowymi

1. Narzędzia. By ochronić firmę przed atakami phishingowymi, należy wybrać takie narzędzia zabezpieczające pocztę elektroniczną, które skanują i blokują złośliwe linki i załączniki, także wtedy gdy użytkownik w nie kliknie. Najlepsze rozwiązania wykorzystują najnowszą technologię uczenia maszynowego wspieranego sztuczną inteligencją, analizują kontekst obrazu, temat wiadomości i w połączeniu ze statystykami nadawcy określają, czy wiadomość jest atakiem, czy nie.

2. Szkolenia. Każda firma powinna szkolić pracowników w zakresie identyfikacji i zgłaszania potencjalnych ataków. Ataki phishingowe stale ewoluują, dlatego ważne jest, aby informować użytkowników o nowych technikach cyberprzestępców. Warto włączać przykłady takich ataków do kampanii symulujących phishing i trenować użytkowników w ich rozpoznawaniu i kilkukrotnym sprawdzaniu, zanim klikną w link lub udostępnią swoje dane logowania.

3. Reakcja na atak. Oczywiście może zdarzyć się, że pomimo właściwych przygotowań złośliwa wiadomość dotrze do użytkownika, który wykona czynność prowadzącą do zainfekowania jego urządzenia (np. kliknie w przesłany link). Wtedy potrzebne są narzędzia do eliminowania skutków ataku, aby szybko zidentyfikować i usunąć wszystkie przypadki złośliwych wiadomości ze skrzynek pocztowych. Zautomatyzowane reagowanie na incydenty może pomóc w szybkim wykonaniu tego zadania, zanim ataki rozprzestrzenią się w organizacji, a ochrona przed przejęciem konta będzie monitorować i ostrzegać o podejrzanej aktywności konta, jeśli dane logowania zostaną naruszone.